Diselesaikan! Apakah Serangan Siber? Bagaimana Mencegah Serangan Siber?

Resolved What Is A Cyber Attack How To Prevent Cyber Attacks

Apakah serangan siber? Untuk menjawab soalan ini, siaran ini akan menunjukkan kepada anda pelbagai jenis serangan siber untuk menggambarkan cirinya dan membantu anda mengenal pastinya. Selain itu, dalam siaran ini pada Laman Web MiniTool , kami akan menyediakan beberapa kaedah yang tersedia untuk mencegah serangan siber.Apakah Serangan Siber?

Apakah serangan siber? Serangan siber ialah penerangan umum siri aktiviti siber, menggunakan pelbagai alat dan teknik, untuk mencuri, mendedahkan, mengubah atau memusnahkan data. Sudah tentu, seiring dengan berlalunya masa, penggodam boleh menjalankan jenis operasi berniat jahat di Internet untuk niat berfaedah dan vandalisme.

Penggodam telah meneroka pelbagai kaedah untuk menyusup ke dalam sistem mangsa. Kadang-kadang, ia boleh dibangunkan untuk menyerang sasaran secara sembarangan dan tiada siapa yang tahu siapa yang akan menjadi mangsa seterusnya.

Terdapat tiga motivasi utama yang mencetuskan penjenayah siber:

Penyerang tersebut cenderung mencari wang melalui pencurian atau peras ugut. Mereka boleh mencuri data anda untuk pertukaran perniagaan, menggodam akaun bank untuk mencuri wang secara langsung atau memeras ugut mangsa.

Penggodam tersebut, biasanya, mempunyai sasaran khusus untuk memulakan serangan, seperti lawan mereka. Dendam peribadi cenderung menjadi sebab utama aktiviti ini. Pengintipan korporat boleh mencuri harta intelek untuk mendapatkan kelebihan yang tidak adil berbanding pesaing. Sesetengah penggodam akan mengeksploitasi kelemahan sistem untuk memberi amaran kepada orang lain tentangnya.

Penggodam tersebut, kebanyakannya, adalah profesional yang lebih mahir. Mereka boleh dilatih dan kemudian terlibat dalam peperangan siber, keganasan siber, atau hacktivisme. Sasaran penyerang memberi tumpuan kepada agensi kerajaan musuh mereka atau infrastruktur kritikal.

Lebih kurang, orang mungkin menghadapi beberapa serangan siber tanpa disedari. Jadi, apakah jenis serangan siber yang biasa? Untuk membantu anda membezakan jenis yang berbeza dengan lebih baik, bahagian seterusnya akan menggambarkannya satu demi satu.

Jenis Serangan Siber Biasa

Serangan siber semakin meningkat, dengan pendigitalan perniagaan yang semakin popular sejak beberapa tahun kebelakangan ini. Terdapat berpuluh-puluh jenis serangan siber dan kami akan menyenaraikan beberapa jenis biasa yang banyak menyusahkan orang.

Serangan Peribadi

Perisian hasad sering muncul sebagai perisian berniat jahat untuk menjalankan satu siri tindakan tidak berteori pada sistem mangsa. Prosedur ini direka bentuk untuk menyebabkan kemudaratan kepada komputer, pelayan, klien atau rangkaian dan infrastruktur komputer.

Adalah sukar untuk melihat pergerakan ini dan mengikut niat dan kaedah penyusupan mereka, mereka boleh dikategorikan kepada beberapa jenis yang berbeza, termasuk virus, worm, Trojan, adware, spyware, ransomware, dll.

Contoh yang disenaraikan itu ialah isu paling biasa yang mungkin dihadapi oleh orang ramai. Selama bertahun-tahun dengan pembangunan berkelajuan tinggi komunikasi elektronik, ia telah menjadi saluran serangan jenis baharu, seperti e-mel, teks, perkhidmatan rangkaian yang terdedah atau tapak web yang terjejas.

Jika anda ingin mengetahui cara mengenal pasti tanda-tanda perisian hasad pada komputer, siaran ini akan membantu: Apakah Tanda-tanda Perisian Hasad pada Komputer? 6+ Gejala .

Serangan Phishing

Serangan pancingan data selalunya bermakna bahawa data sensitif anda, terutamanya nama pengguna, kata laluan, nombor kad kredit, maklumat akaun bank, dll., terdedah kepada penggodam. Mereka boleh menggunakan dan menjual maklumat itu untuk faedah. Kebanyakan orang mudah terjebak dalam perangkap ini kerana e-mel, pautan atau tapak web yang tidak diketahui.

Serangan pancingan lembing

Pancingan data ialah istilah umum untuk serangan siber yang dilakukan melalui e-mel, SMS atau panggilan telefon untuk menipu orang ramai, manakala jika serangan ini mempunyai sasaran mangsa tertentu, kami menamakannya pancingan lembing. Saluran penyerang tersebut diubah suai untuk menangani mangsa tersebut secara khusus, yang memerlukan lebih banyak pemikiran dan masa untuk mencapainya daripada pancingan data.

Serangan pancingan ikan paus

Serangan pancingan ikan paus ialah serangan pancingan data yang sangat disasarkan. Sama seperti serangan spear-phishing, ia berlaku apabila penyerang menggunakan kaedah spear-phishing untuk mengejar sasaran berprofil tinggi yang besar, seperti eksekutif kanan.

Mereka boleh menyamar sebagai entiti yang dipercayai supaya mangsa boleh berkongsi maklumat yang sangat sensitif dengan akaun penipuan.

Serangan Penafian Perkhidmatan (DDoS) Teragih

Serangan DDoS ialah satu serangan siber yang direka untuk mempengaruhi atau mengatasi ketersediaan sistem sasaran dengan menjana sejumlah besar paket atau permintaan. Begitu juga, serangan penafian perkhidmatan (DoS) boleh melakukan perkara yang sama untuk menutup mesin atau rangkaian, menjadikannya tidak boleh diakses oleh pengguna yang dimaksudkan.

Kedua-dua serangan ini mempunyai sesuatu yang berbeza dan jika anda ingin mengetahui tentangnya, anda boleh membaca siaran ini: DDoS lwn DoS | Apakah Perbezaannya dan Cara Mencegahnya .

Serangan Skrip Merentas Tapak (XSS).

Semasa proses ini, penyerang menyuntik skrip boleh laku yang berniat jahat ke dalam kod aplikasi atau tapak web yang dipercayai, kemudian menghantar pautan berniat jahat kepada pengguna dan menipu pengguna untuk mengklik pada pautan untuk melancarkan serangan XSS.

Kemudian aplikasi atau tapak web yang diubah akan memulakan pautan berniat jahat kerana kekurangan sanitasi data yang betul, dan kemudian penyerang boleh mencuri kuki sesi aktif pengguna.

Serangan Man-in-the-Middle (MITM).

Seperti namanya, serangan man-in-the-middle bermaksud penyerang berada di tengah-tengah perbualan antara pengguna dan aplikasi untuk mencuri dengar maklumat peribadi. Biasanya, penggodam akan menetapkan sasaran mereka kepada pengguna aplikasi kewangan, tapak e-dagang, dll.

Botnet

Berbeza daripada serangan lain, botnet ialah komputer yang telah dijangkiti oleh perisian hasad dan berada di bawah kawalan penyerang. Komputer botnet tersebut boleh dikawal untuk melakukan beberapa siri operasi haram, seperti mencuri data, menghantar spam dan serangan DDoS.

Halangan untuk mencipta botnet juga cukup rendah untuk menjadikannya perniagaan yang menguntungkan bagi sesetengah pembangun perisian. Itulah sebabnya ia telah menjadi salah satu serangan yang paling biasa.

Perisian tebusan

Perisian tebusan ialah perisian hasad yang boleh menyusup ke sistem anda dan menyulitkan fail anda untuk menghentikan akses pengguna kepada fail pada komputer mereka. Kemudian penggodam akan menuntut bayaran tebusan untuk kunci penyahsulitan. Sebagai alternatif, beberapa wang tebusan akan mengunci sistem tanpa merosakkan sebarang fail sehingga wang tebusan dibayar.

Serangan Suntikan SQL

Serangan ini boleh mencari kelemahan keselamatan web dan menggunakan teknik suntikan kod, untuk mengganggu pertanyaan yang dibuat oleh aplikasi ke pangkalan datanya. Serangan jenis ini memberi tumpuan kepada menyerang tapak web tetapi juga boleh digunakan untuk menyerang sebarang jenis pangkalan data SQL.

Eksploitasi Sifar Hari

Eksploitasi sifar hari ialah istilah yang luas untuk menggambarkan aktiviti serangan tersebut di mana penggodam boleh mengambil kesempatan daripada kelemahan keselamatan tersebut untuk melakukan serangan sistem/web/perisian. Zero-day bermakna mangsa atau vendor perisian tidak mempunyai masa untuk bertindak balas dan membetulkan kecacatan ini.

Tafsiran URL

Serangan semacam ini juga boleh dipanggil keracunan URL. Penggodam sering memanipulasi dan mengubah suai URL dengan mengubah maksud sambil mengekalkan sintaksnya. Dengan cara ini, penyerang boleh mengakses dan menyiasat pelayan web dan mendapatkan lebih banyak maklumat. Serangan semacam ini sangat popular dengan laman web berasaskan CGI.

Penipuan DNS

Penipuan Pelayan Nama Domain (DNS) boleh memperdayakan orang ramai ke dalam laman web berniat jahat yang menipu dengan memanipulasi rekod DNS. Kadangkala, anda mungkin mendapati tapak web sasaran anda akan diubah hala ke halaman baharu yang kelihatan betul-betul seperti tempat yang anda ingin tuju.

Walau bagaimanapun, ini mungkin perangkap yang ditetapkan oleh penggodam untuk mendorong anda log masuk ke akaun tulen anda dan mendedahkan maklumat yang lebih sensitif. Mereka mungkin merebut peluang untuk memasang virus atau cecacing pada sistem anda, menyebabkan beberapa keputusan yang tidak dijangka.

Serangan Brute Force

Serangan kekerasan bermakna bahawa sesetengah orang, ia boleh menjadi orang yang tidak dikenali, penggodam atau bermusuhan, cuba untuk mengakses komputer mangsa dengan mencuba semua kata laluan yang mereka fikir mangsa mungkin tetapkan untuk komputer.

Biasanya, sebelum mereka berbuat demikian, penggodam akan menjejaki sebarang petunjuk pada media sosial anda dan maklumat dalam talian untuk menyimpulkan kata laluan anda. Jadi, jangan dedahkan maklumat peribadi anda kepada umum.

Kuda Trojan

Trojan Horse sering menyamar sebagai perisian yang sah dan tidak berbahaya, tetapi sebaik sahaja virus itu diaktifkan, virus Trojan boleh membuat penjenayah siber mengintip anda, mencuri data anda dan mengakses sistem anda. Jika anda ingin mengetahui lebih lanjut mengenainya, anda boleh membaca siaran ini: Apakah Virus Trojan? Bagaimana untuk Melaksanakan Pembuangan Virus Trojan .

Bagaimana untuk Mencegah Serangan Siber?

Selepas mengetahui contoh biasa serangan siber tersebut, anda mungkin tertanya-tanya bagaimana untuk mencegah serangan siber dengan berkesan. Terdapat beberapa petua berguna yang boleh anda pertimbangkan.

Petua 1: Pastikan Windows dan Perisian Anda Kemas Kini

Adalah perlu untuk memastikan perisian dan sistem anda dikemas kini. Kemas kini yang dikeluarkan bukan sahaja boleh menyediakan ciri termaju dan serba baharu tetapi juga membetulkan beberapa pepijat sistem atau perisian dan isu keselamatan yang dikesan dalam ujian lepas. Jika anda meninggalkan kemas kini itu, penggodam boleh mencari kelemahan tersebut dan merebut peluang untuk menyusup ke sistem anda.

Petua 2: Pasang Firewall

Windows mempunyai tembok api dan antivirus terbina dalam dan lebih baik anda mengekalkan perlindungan sebenar sepanjang masa. Ciri-ciri ini boleh melindungi komputer anda daripada serangan siber dengan lebih baik. Namun, adakah ia cukup untuk melindungi anda daripada semua serangan luar? Anda boleh membaca siaran ini untuk maklumat lanjut: Adakah Windows Defender Cukup? Lebih Banyak Penyelesaian untuk Melindungi PC .

Selain itu, anda boleh memilih untuk memasang yang lain antivirus pihak ketiga yang boleh dipercayai atau tembok api untuk mengukuhkan perisai perlindungan.

Petua 3: Gunakan Pengesahan Berbilang Faktor

Apakah pengesahan berbilang faktor (MFA)? Ia merupakan komponen teras dasar pengurusan identiti dan akses yang kukuh. Semasa proses log masuk ini, MFA ini memerlukan pengguna memasukkan lebih banyak maklumat daripada sekadar kata laluan, yang boleh melindungi data peribadi daripada diakses oleh pihak ketiga yang tidak dibenarkan.

Petua 4: Sandarkan Data Secara Berkala

Ia adalah salah satu langkah paling penting untuk melindungi data penting anda – lakukan sandaran biasa. Sekiranya berlaku serangan siber, anda memerlukan anda sandaran data untuk mengelakkan masa henti yang serius, kehilangan data dan kerugian kewangan yang serius.

Sesetengah orang akan lupa untuk menyelesaikan tugas ini dan menganggap ia membebankan. jangan risau. Anda mungkin bergantung pada profesional ini perisian sandaran – MiniTool ShadowMaker – untuk sandarkan fail , folder, partition, cakera dan sistem anda.

Selain itu, ia patut mencuba skema sandaran dan tetapan jadual untuk mengkonfigurasi a sandaran automatik . Anda boleh menetapkan sandaran automatik anda untuk bermula setiap hari, mingguan, bulanan atau pada acara dan mencuba sandaran tambahan atau berbeza untuk menyimpan sumber anda.

Muat turun dan pasang program ini pada PC anda dan cuba ini selama 30 hari percuma.

Percubaan MiniTool ShadowMaker Klik untuk Muat Turun 100% Bersih & Selamat

Langkah 1: Lancarkan program dan klik Teruskan Percubaan untuk meneruskan.

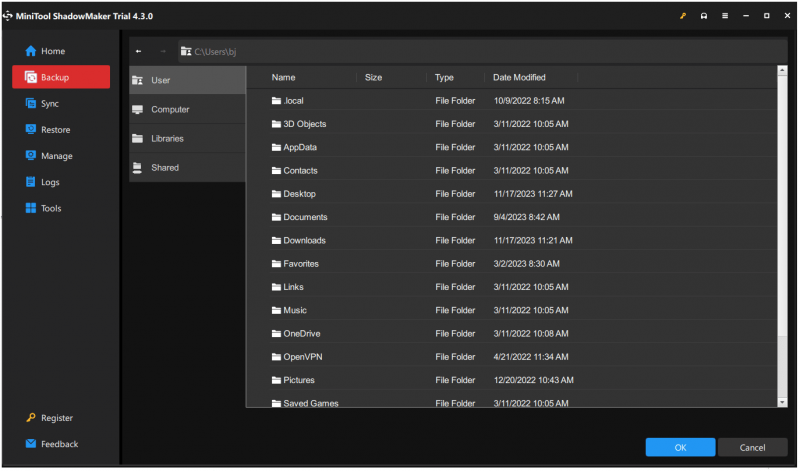

Langkah 2: Dalam Sandaran tab, klik pada SUMBER bahagian untuk memilih perkara yang ingin anda sandarkan, dan kemudian pergi ke bahagian DESTINASI bahagian untuk memilih tempat menyimpan sandaran, termasuk Pengguna, Komputer, Perpustakaan dan Kongsi .

Langkah 3: Kemudian anda klik pada Pilihan ciri untuk mengkonfigurasi tetapan sandaran dan klik Sandarkan Sekarang untuk memulakannya serta-merta selepas semuanya telah ditetapkan.

Petua 5: Tukar dan Cipta Kata Laluan yang Teguh

Anda lebih baik menukar kata laluan anda dengan kerap dan menggunakan kata laluan yang lebih kukuh, seperti beberapa simbol khas dan nombor serta gabungan perkataan yang berbeza. Jangan gunakan beberapa nombor yang berkaitan dengan maklumat peribadi anda, seperti hari lahir atau nombor telefon, yang mudah disimpulkan.

Petua 6: Gunakan Wi-Fi Selamat

Sesetengah orang terbiasa menyambung ke beberapa Wi-Fi yang tidak diketahui di khalayak ramai apabila mereka bekerja di kafe. Ia tidak selamat sama sekali. Mana-mana peranti boleh dijangkiti dengan menyambung ke rangkaian dan Wi-Fi awam ini boleh digodam dengan mudah tanpa disedari. Anda perlu berhati-hati.

Pokoknya:

Apakah serangan siber? Selepas membaca siaran ini, anda mungkin mempunyai gambaran keseluruhan tentang serangan siber. Panduan penuh ini berguna untuk membantu anda membezakan pelbagai jenis serangan siber dan mencari cara yang betul untuk mencegahnya.

Menghadapi isu keselamatan siber yang semakin meningkat, perkara pertama dan terpenting yang perlu anda lakukan ialah menyediakan pelan sandaran untuk data penting anda. MiniTool ShdowMaker ialah perkara yang kami cadangkan. Jika anda mempunyai sebarang masalah dengan alat ini, anda boleh menghubungi kami melalui [e-mel dilindungi] .