DDoS lwn DoS | Apakah Perbezaannya dan Bagaimana Mencegahnya?

Ddos Lwn Dos Apakah Perbezaannya Dan Bagaimana Mencegahnya

Di dunia ini di mana orang lebih bergantung pada Internet, beberapa peristiwa berniat jahat berlaku di dunia siber. Penjenayah cuba semua yang mereka boleh lakukan untuk mengeksploitasi privasi orang ramai dan mencuri data, seperti serangan DDoS dan DoS. Hari ini, artikel tentang DDoS vs DoS ini pada Laman Web MiniTool akan memperkenalkan perbezaan mereka.

Dengan lebih banyak jenis serangan siber, orang ramai perlu mengetahui lebih lanjut tentang mereka supaya kaedah khusus boleh direka bentuk untuk serangan sasaran. Oleh itu, untuk mengelakkan dua musuh yang kuat ini - serangan DDoS dan serangan DoS, anda mesti mengetahui apakah mereka.

Apakah Serangan DDoS?

Serangan DDoS (Distributed Denial-of-Service Attack) ialah jenayah siber di mana penyerang membanjiri pelayan dengan trafik Internet untuk menghalang pengguna daripada mengakses perkhidmatan dalam talian dan tapak. Sebenarnya, ia hampir sama dengan serangan DoS sehingga ramai orang akan tersalah anggap kedua-dua serangan ini.

Jika anda ingin mengetahui butiran lanjut tentang serangan DDoS, anda boleh merujuk artikel ini: Apakah Serangan DDoS? Cara Mencegah Serangan DDoS .

Apakah Serangan DoS?

Serangan penafian perkhidmatan (DoS) ialah sejenis serangan rangkaian di mana penyerang cuba menjadikan mesin atau sumber rangkaian tidak tersedia kepada pengguna sasarannya dengan mengganggu sementara atau selama-lamanya perkhidmatan hos yang disambungkan ke rangkaian.

Jenis Serangan DoS dan Serangan DDoS

Walaupun mereka berkongsi tujuan yang sama untuk menyerang komputer, anda masih boleh mengklasifikasikannya mengikut kaedah serangan mereka yang berbeza. Ini adalah satu perbezaan besar antara serangan DoS dan serangan DDoS. Terdapat tiga jenis serangan DoS dan serangan DoS masing-masing.

Tiga Jenis Serangan DoS

Serangan Titisan Air Mata

Serangan titisan air mata mengeksploitasi maklumat dalam pengepala paket dalam pelaksanaan tindanan TCP/IP yang mempercayai serpihan IP.

Segmen IP mengandungi maklumat yang menunjukkan segmen paket asal yang terkandung dalam segmen itu, dan beberapa tindanan TCP/IP, seperti NT sebelum Pek Perkhidmatan4, akan ranap apabila menerima segmen palsu dengan offset bertindih.

Apabila paket IP dihantar melalui rangkaian, paket itu boleh dibahagikan kepada kepingan yang lebih kecil. Penyerang boleh melaksanakan serangan Titisan Air Mata dengan menghantar dua (atau lebih) paket.

Serangan Banjir

Serangan banjir SYN mengeksploitasi mekanisme jabat tangan tiga hala TCP. Penyerang menghantar permintaan kepada hujung yang diserang dengan menggunakan alamat IP palsu, dan paket tindak balas yang dihantar oleh hujung yang diserang tidak pernah sampai ke destinasi. Dalam kes ini, hujung yang diserang menggunakan sumber sementara menunggu sambungan ditutup.

Jika terdapat beribu-ribu sambungan sedemikian, sumber hos akan kehabisan, sekali gus mencapai matlamat serangan.

Serangan Pecahan IP

Serangan pemecahan IP merujuk kepada sejenis kerentanan penyusunan semula program komputer. Ia boleh menghantar paket rangkaian yang diubah suai, tetapi rangkaian penerima tidak boleh disusun semula. Disebabkan oleh sejumlah besar paket yang belum dipasang, rangkaian menjadi buntu dan menggunakan semua sumbernya.

Tiga Jenis Serangan DDoS

Serangan Volumetrik

Serangan volumetrik dilakukan dengan membombardir pelayan dengan begitu banyak trafik sehingga lebar jalurnya habis sepenuhnya.

Dalam serangan sedemikian, pelakon yang berniat jahat menghantar permintaan kepada pelayan DNS, menggunakan alamat IP yang ditipu sasaran. Pelayan DNS kemudian menghantar responsnya kepada pelayan sasaran. Apabila dilakukan secara berskala, kebanjiran respons DNS boleh mendatangkan malapetaka pada pelayan sasaran.

Serangan Protokol

Serangan DDoS Protokol bergantung pada kelemahan dalam protokol komunikasi Internet. Oleh kerana kebanyakan protokol ini digunakan secara global, mengubah cara ia berfungsi adalah rumit dan sangat lambat untuk dilancarkan.

Contohnya, rampasan Protokol Gerbang Sempadan (BGP) ialah contoh protokol yang bagus yang boleh menjadi asas serangan DDoS.

Serangan berasaskan Aplikasi Web

Serangan aplikasi terdiri daripada penjenayah siber mendapat akses ke kawasan yang tidak dibenarkan. Penyerang biasanya bermula dengan melihat lapisan aplikasi, memburu kelemahan aplikasi yang ditulis dalam kod.

Serangan DDoS lwn DoS

Untuk membandingkan serangan DDoS dengan serangan DoS, artikel ini akan menjelaskan perbezaan dalam ciri pentingnya.

Sambungan internet

Perbezaan utama antara serangan DoS dan DDoS ialah DDoS menggunakan berbilang sambungan Internet untuk meletakkan rangkaian komputer mangsa di luar talian manakala DoS menggunakan satu sambungan.

Kepantasan Serangan

DDoS adalah serangan yang lebih pantas berbanding dengan serangan DoS. Oleh kerana serangan DDoS datang dari berbilang lokasi, ia boleh digunakan dengan lebih pantas daripada serangan DoS dengan satu lokasi. Peningkatan kelajuan serangan menjadikannya lebih sukar untuk dikesan, yang bermaksud peningkatan kerosakan atau bahkan hasil bencana.

Kemudahan Pengesanan

Serangan DoS lebih mudah untuk dikesan berbanding dengan serangan DDoS. Hasil perbandingan kelajuan telah memberitahu kami bahawa serangan DDoS berprestasi lebih pantas daripada DoS, yang boleh menyebabkan serangan sukar dikesan.

Selain itu, memandangkan DoS berasal dari satu lokasi, lebih mudah untuk mengesan asalnya dan memutuskan sambungan.

Isipadu Trafik

Serangan DDoS membolehkan penyerang menghantar jumlah trafik yang besar ke rangkaian mangsa. Serangan DDoS menggunakan berbilang mesin jauh (zombie atau bot), yang bermaksud bahawa ia boleh menghantar jumlah trafik yang lebih besar dari pelbagai lokasi secara serentak, membebankan pelayan dengan cepat dengan cara yang mengelakkan pengesanan.

Cara Perlaksanaan

Dalam serangan DDoS, PC mangsa dimuatkan daripada paket data yang dihantar dari Berbilang lokasi; dalam serangan DoS, PC mangsa dimuatkan daripada paket data yang dihantar dari satu lokasi.

Serangan DDoS menyelaraskan berbilang hos yang dijangkiti perisian hasad (bot) untuk mencipta botnet yang diuruskan oleh pelayan arahan dan kawalan (C&C). Sebaliknya, serangan DoS biasanya menggunakan skrip atau alatan untuk melaksanakan serangan daripada satu mesin.

Mana Satu Lebih Berbahaya?

Menurut perbandingan di atas antara serangan DDoS dan serangan DoS, adalah jelas untuk melihat bahawa serangan DDoS melebihi dalam banyak aspek, yang menjadikan serangan DDoS menjadi isu yang lebih sukar sehingga kini.

Serangan DDoS dan DoS kedua-duanya berbahaya dan mana-mana daripadanya boleh membawa kepada isu penutupan yang teruk. Tetapi serangan DDoS lebih berbahaya daripada serangan DoS kerana yang pertama dilancarkan daripada sistem yang diedarkan manakala yang kedua dilaksanakan daripada satu sistem.

Jika anda ingin mengetahui cara untuk mengenal pasti sama ada anda sedang mengalami serangan DDoS atau serangan DoS. Terdapat beberapa isyarat yang mungkin anda fahami.

- Prestasi rangkaian perlahan yang tidak kelihatan.

- Penafian perkhidmatan oleh salah satu sifat digital.

- Kehilangan sambungan rangkaian yang tidak diketahui kepada mesin pada rangkaian yang sama.

- Sebarang masalah masa henti atau prestasi secara tiba-tiba.

Mengapa Serangan DoS dan DDoS Berlaku?

Pencarian untuk Manfaat

Kebanyakan aktiviti jenayah siber berpunca daripada mencari faedah. Di Internet, terdapat khazanah istimewa yang mempunyai daya tarikan hebat kepada penjenayah - aset maya. Dengan pelbagai serangan, beberapa tapak web e-dagang akan ranap dan yang lebih serius ialah kerugian ekonomi.

Selain itu, privasi orang ramai juga dianggap sebagai aset yang menguntungkan. Itu boleh dijual kepada syarikat yang memerlukan, seperti platform membeli-belah atau perniagaan perkhidmatan lain.

Kepercayaan Ideologi

Bagi penggodam tersebut, apa yang mereka mahu bukanlah untuk mendapat manfaat tetapi untuk menunjukkan sokongan politik atau perbezaan pendapat mereka. Mereka akan menyasarkan ahli politik, kumpulan politik atau organisasi kerajaan dan bukan kerajaan lain kerana kepercayaan ideologi mereka berbeza untuk menutup tapak web.

Peperangan siber

Apabila sesetengah orang mendakwa perbezaan pendapat politik mereka dengan cara yang begitu agresif, orang yang mempunyai sokongan politik yang berbeza akan melawan dengan cara yang sama, yang, oleh itu, mencetuskan peperangan siber. Biasanya, jenis serangan DDoS yang berbeza dicuba oleh militan dan pengganas untuk tujuan politik atau ketenteraan.

Pesaing Berniat jahat

Demi kepentingan peribadi, sesetengah pesaing akan mengambil tindakan berniat jahat untuk menyerang pesaing mereka dan serangan DDoS biasanya digunakan dalam peperangan komersial.

Serangan DDoS boleh menyebabkan rangkaian perusahaan turun, di mana pesaing boleh mencuri pelanggan mereka.

Bagaimana untuk Mencegah Serangan DDoS dan DoS?

Memandangkan anda telah mengetahui tentang serangan DoS vs DDoS, anda mungkin tertanya-tanya sama ada terdapat sebarang kaedah yang tersedia digunakan untuk langkah berjaga-jaga. Untuk mengelakkan serangan DDoS dan serangan DoS, anda boleh melakukan seperti berikut.

- Cipta perlindungan DDoS berbilang lapisan.

- Gunakan tembok api aplikasi web.

- Ketahui gejala serangan.

- Amalkan pemantauan berterusan trafik rangkaian.

- Hadkan penyiaran rangkaian.

- Mempunyai lebihan pelayan.

Selain itu, adalah berbaloi untuk menekankan kepentingan sandaran. Apa sahaja serangan DDoS atau serangan DoS, ia boleh menyebabkan prestasi Internet yang perlahan, penutupan tapak web, ranap sistem, dsb. Hanya jika anda telah menyediakan sandaran sistem dalam cakera luaran lain, pemulihan sistem boleh berfungsi tidak lama lagi.

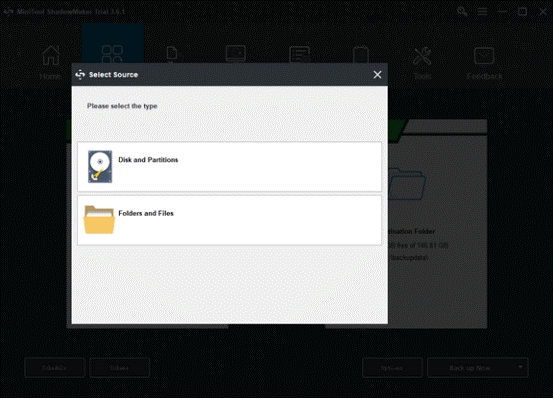

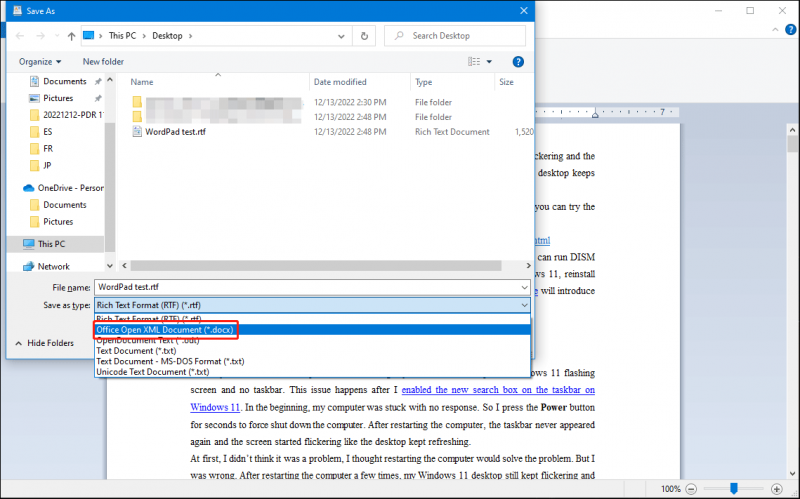

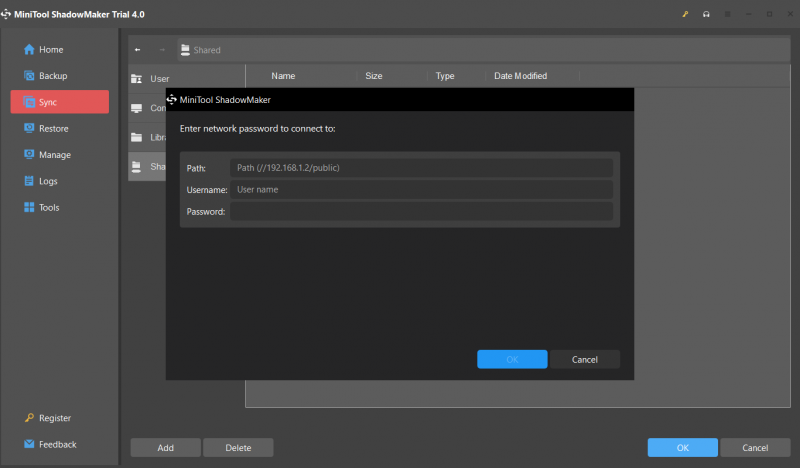

Dengan cara ini, MniTool ShadowMaker boleh memenuhi permintaan anda dan ciri lain yang tersedia ditetapkan untuk meningkatkan pengalaman sandaran anda. Anda boleh membuat sandaran berjadual (Harian, Mingguan, Bulanan, Pada Acara) dan skim sandaran ( sandaran penuh, sandaran tambahan, sandaran berbeza ) untuk kemudahan anda.

Pergi untuk memuat turun dan memasang program ini dan anda boleh menikmati versi percubaan selama 30 hari secara percuma.

Langkah 1: Buka MiniTool ShadowMaker dan klik Teruskan percubaan untuk memasuki program.

Langkah 2: Pergi ke Sandaran tab dan Sistem telah dipilih sebagai sumber. Jika anda ingin menukar kepada sasaran sandaran lain – cakera, partition, folder dan fail – atau destinasi sandaran lain – Folder akaun pentadbir , Perpustakaan , Komputer , dan Dikongsi , anda boleh klik pada Sumber atau Destinasi bahagian dan pilih semula mereka.

Langkah 3: Untuk menyelesaikan sandaran, anda perlu mengklik butang Sandarkan Sekarang pilihan untuk memulakan proses dengan segera atau Sandarkan Kemudian pilihan untuk menangguhkan sandaran. Tugas sandaran yang tertunda adalah pada Mengurus muka surat.

Pokoknya:

Semua serangan siber boleh menyebabkan kehilangan data atau pencerobohan privasi anda mungkin, yang sukar untuk dicegah. Walau bagaimanapun, untuk mengelakkan situasi yang lebih teruk berlaku, anda boleh membuat pelan sandaran untuk semua data penting anda. Artikel tentang DDoS vs DoS ini telah memperkenalkan dua serangan biasa. Harap isu anda dapat diselesaikan.

Jika anda menghadapi sebarang masalah semasa menggunakan MiniTool ShadowMaker, anda boleh meninggalkan mesej di zon komen berikut dan kami akan membalas secepat mungkin. Jika anda memerlukan sebarang bantuan semasa menggunakan perisian MiniTool, anda boleh menghubungi kami melalui [e-mel dilindungi] .

Soalan Lazim DDoS lwn. DoS

Bolehkah anda DDoS dengan satu komputer?Kerana skala kecil dan sifat asasnya, serangan ping-of-death biasanya berfungsi paling baik terhadap sasaran yang lebih kecil. Sebagai contoh, penyerang boleh menyasarkan satu komputer atau penghala wayarles. Walau bagaimanapun, untuk ini berjaya, penggodam berniat jahat mesti terlebih dahulu mengetahui alamat IP peranti tersebut.

Berapakah kos serangan DDoS?Dalam hasil dan data yang hilang, kos serangan DDoS pada perniagaan teknologi anda atau perniagaan pelanggan anda boleh meningkat dengan cepat. Purata perniagaan kecil hingga sederhana membelanjakan 0,000 setiap serangan.

Apakah dua contoh serangan DoS?Terdapat dua kaedah umum serangan DoS: perkhidmatan banjir atau perkhidmatan ranap. Serangan banjir berlaku apabila sistem menerima terlalu banyak trafik untuk pelayan menampan, menyebabkan mereka perlahan dan akhirnya berhenti. Serangan banjir yang popular termasuk serangan limpahan Penampan - serangan DoS yang paling biasa.

Berapa lama serangan DDoS berlangsung?Jenis serangan sporadis ini boleh berbeza-beza panjangnya, daripada tindakan jangka pendek yang berlangsung selama beberapa minit kepada serangan lebih lama yang melebihi satu jam. Menurut Laporan Landskap Ancaman DDoS 2021 daripada Telekom Sweden Telia Carrier, purata serangan yang didokumenkan selama 10 minit.

![Internet Explorer 11 Hilang Windows 10? Bawa Kembali [Berita MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/32/internet-explorer-11-missing-windows-10.jpg)

![Bagaimana Memperbaiki Skrin Hitam Laptop HP? Ikuti Panduan ini [Petua MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/40/how-fix-hp-laptop-black-screen.png)

![Apakah Kelajuan Pemproses yang Baik untuk Komputer riba dan Desktop? [Berita MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/05/what-is-good-processor-speed.png)

![Hidupkan atau matikan Ciri Windows Kosong: 6 Penyelesaian [Berita MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/25/turn-windows-features.png)

![Selesaikan - NVIDIA Anda Tidak Sedang Menggunakan Paparan [Berita MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/25/solved-nvidia-you-are-not-currently-using-display.png)

![3 Kaedah untuk Memperbaiki Ralat Perkhidmatan Intel RST Tidak Menjalankan [Berita MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/01/3-methods-fix-intel-rst-service-not-running-error.png)

![Cara Memulihkan Data Dari Pameran Cakera Sebagai Tidak Dikenal Tanpa Merosakkan [Petua MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/47/how-recover-data-from-disk-shows.png)

![Berikut adalah 5 Kaedah Memperbaiki Papan Kekunci Laptop Tidak Berfungsi Windows 10 [Berita MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/21/here-are-5-methods-fix-laptop-keyboard-not-working-windows-10.jpg)

![5 Kaedah Teratas untuk Mengesan Kesalahan Pangkalan Data Pangkalan Data Windows [Petua MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/33/top-5-ways-potential-windows-update-database-error-detected.jpg)